Les cyberpirates sont de plus en plus présents dans le quotidien des travailleurs. Depuis le COVID-19, le télétravail et le travail hybride se sont démocratisés en France. Aussi la crise énergétique pèse sur les dépenses des entreprises ; ces dernières demandant de plus en plus à leurs salariés de télétravailler. Or, telle est la faille utilisée par les cyberattaques, provenant notamment de l’est de l’Europe et de Russie, il est même question de « cyberguerre ».

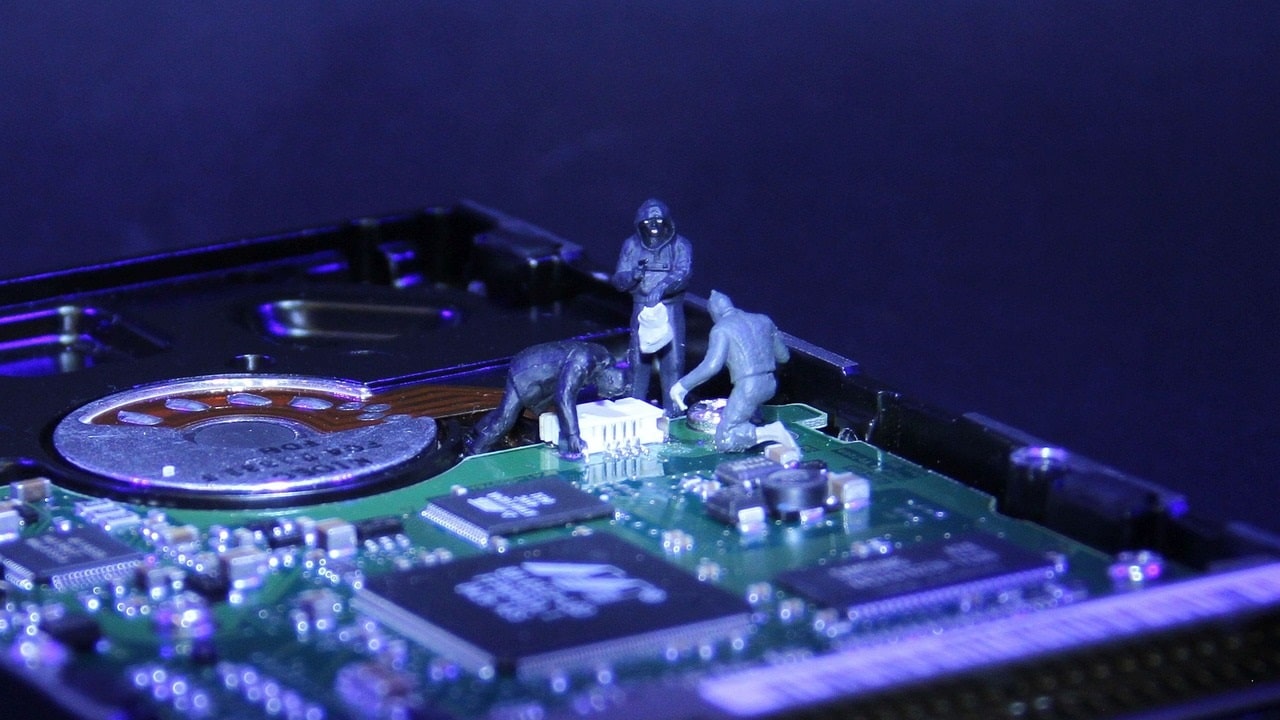

Les cyberpirates à l’assaut des télétravailleurs

Le télétravail, souvent mis en place sans protocole particulier, a fait durant le COVID le bonheur des hackeurs et de l’espionnage industriel, souvent sous-estimé.

Selon une étude hebdomadaire de Harris interactive en date du 8 novembre 2020 : 18 % des salariés ont alterné entre télétravail et travail en présentiel. L’équipement informatique est donc un enjeu essentiel pour pouvoir télétravailler. Selon le même sondage, 91% des actifs pouvant pratiquer le télétravail sans difficulté déclarent disposer d’un équipement suffisamment performant.

Mais jusqu’à quel niveau le sont-ils pour se prémunir des cyberpirates ?

La sécurité, la grande oubliée avant 2020 !

Aujourd’hui, en 2022, selon le baromètre Télétravail et Organisations hybrides 2022 de Malakoff Humanis, ils sont 38% en télétravail. C’est une tendance lourde. Le recours à la sécurisation des données est massif, car la prise de conscience est bel et bien là dans les grandes entreprises, à la DSI bien établie. Mais en ce qui concerne les TPE, PME et les indépendants, il en est tout autrement.

- En effet, quelles sont les entreprises qui ont les moyens de fournir à chaque salarié un ordinateur dédié avec une connexion sécurisée et cryptée ?

La plupart du temps, chacun fait comme il peut avec son ordinateur personnel, utilisant son propre fournisseur d’accès et une box plus ou moins sécurisée. De son côté, l’entreprise ouvre un accès extérieur pour que le salarié puisse accéder au Cloud ou pire directement au serveur interne de l’entreprise.

Comment se comportent les cyberpirates ?

Pour imager le problème de cybersécurité, c’est comme si les entreprises françaises avaient mis longtemps pour installer des portes blindées et que depuis le COVID elles laissaient juste à côté une fenêtre, au rez-de-chaussée, grande ouverte !

De leur côté les cyberpirates sont créatifs, bien dotés en ressources, organisés et innovants.

Ils se déplacent rapidement pour découvrir de nouveaux angles d’attaque, utiliser de nouveaux exploits technologiques et contrer les nouvelles défenses. Les cybercriminels sont opportunistes, comme on l’a vu dans l’utilisation de la pandémie mondiale de la COVID-19 pour cibler largement les consommateurs, ainsi que les hôpitaux et les prestataires de soins de santé.

Quelles cyberattaques les cyberpirates préfèrent-ils faire en entreprises ?

En mars 2020 nous sommes passés de 4 000 à 200 000 cyberattaques par semaine. Dans un rapport, l’éditeur WatchGuard alerte sur le nombre d’attaques rançongiciel détectées sur le premier trimestre de 2022 qui a déjà dépassé le total de l’année 2021. Mauvaise nouvelle ! O&B Consulting a relevé un échantillon des tendances actuelles.

Principales tendances en cyberattaques :

Double extorsion :

Les acteurs du ransomware ont adopté une nouvelle stratégie ; en plus de rendre les fichiers de la victime inaccessibles, ils exfiltrent de grandes quantités de données avant leur cryptage dans la phase finale de l’attaque. Les victimes qui refusent le paiement de la « rançon » trouvent leurs données les plus sensibles affichées publiquement sur des sites Web dédiés.

Menace par la Cyberguerre :

La cyber activité des États-nations a connu une augmentation en intensité et une escalade dans la gravité des attaques. À une époque où les tactiques traditionnelles afin de recueillir des renseignements et secrets industriels ne sont plus faisables en raison de la distanciation sociale, l’utilisation de cybercriminels offensifs semblent s’être développée. Les pays et les industries en sont les cibles privilégiées. L’Ukraine est actuellement, ainsi que ses soutiens européens, victime d’une cyberguerre.

Atteinte à la sécurité du Cloud :

Les entreprises ont dû procéder à des ajustements rapides des infrastructures pour sécuriser leur production lorsqu’elles travaillent à distance. Dans de nombreux cas, cela n’aurait pas été possible sans les technologies cloud. Cependant, cela a eu pour effet dans de nombreux cas, la mise en place de Cloud mal configurés ou simplement non protégés sur Internet.

De plus, pour la première fois, des vulnérabilités alarmantes ont été révélées dans l’infrastructure « Microsoft Azure » qui pourraient permettre aux cybercriminels d’échapper à l’infrastructure de « VM » et compromettre d’autres clients. Cet exemple ne fait pas de Microsoft Azure un fournisseur de Cloud moins fiable que les autres mais prouve que nous n’attachons pas assez d’importance à la sécurisation de nos données.

Infiltration par Mobiles :

Les cybercriminels recherchent de nouveaux vecteurs d’infection dans le monde mobile, modifiant et améliorant leurs techniques pour éviter la détection dans des endroits tels que les magasins d’applications officiels (Play Store, Apple Store…). Lors d’une attaque innovante, les cyberpirates ont utilisé un système de gestion des appareils mobiles (MDM) d’une grande entreprise internationale pour diffuser des logiciels malveillants à plus de 75% de ses appareils mobiles gérés.

Les préjudices financiers et opérationnels sont importants suite à l’action néfastes des cyberpirates. Un premier pas serait d’identifier les failles de votre système, et de mettre en place un véritable plan de gestion des risques dans votre organisation. De même, la formation au cyber-risque est indispensable auprès de vos salariés.

Et vous, où en êtes-vous aujourd’hui ?